Khi 1 máy trạm trở thành 1 domain member thì khi user làm việc họ sẽ có 1 tài khoản và được load về máy tính của họ để làm việc. Khi user login vào máy tính thông qua domain họ sẽ load về Profile bao gồm Desktop, Mydocment, Favorites,….

Tuy nhiên trong 1 số trường hợp nhất định bạn gặp tình huống dở khóc dở cười như sau: Dữ liệu lưu ở desktop, mydocument và thông tin profile sau khi khởi động lại máy tính bị mất hoàn toàn. Mặc dù bạn vào C:Users (Đối với windows 7 trở đi) C:Documents And Setting (đối với Windows XP) vẫn thấy profile của bạn, nếu may mắn bạn restart lại máy tính lần nữa, mọi chuyện sẽ trở lại bình thường. Tuy nhiên cũng có trường hợp là restart lại cũng không ăn thua, Profile cứ mỗi lần làm xong restart lại máy là mất.

Cách nhận biết :

Đầu tiên sau khi login vào máy tính bạn sẽ gặp câu thông báo dễ thương như sau : You have been logged on with a temporary profile… Hoặc “The User Profile Service failed the logon. User profile cannot be loaded” Tuy nhiên có 1 số trường hợp bạn không hề gặp bất kỳ câu thông báo nào.

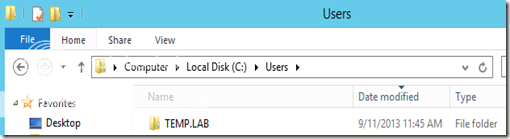

Như vậy để biết chính xác, bạn vào C:Users(Đối với Win 7 trở đi ) C:Documents And Setting (đối với Windows XP) và bạn sẽ thấy 1 folder profile TEMP.TÊN- DOMAIN-CỦA-BẠN

Nguyên nhân

Lỗi này xảy ra khi một profile của người dùng bị xóa không đúng cách. Một ví dụ điển hình là khi người dùng thêm bớt ổ cứng, các phân vùng (partitions) dẫn đến thay đổi tên ổ đĩa lưu profile của người dùng. Khi một user profile được xóa không đúng cách, thông tin Security Identifier (SID) sẽ không được xóa bỏ trong danh sách profile ở registry.

Cảnh báo: Microsoft khuyến cáo KHÔNG sử dụng các biện pháp khác ngoài cách tiêu chuẩn để xóa một user profile khỏi máy tính. Cách tiêu chuẩn là sử dụng chức năng Advanced System Settings trong System properties, chọn thẻ “User Profiles” settings. Đối với các ứng dụng, sử dụng “DeleteProfile” API.

Nếu thông tin SID vẫn còn trong registry, Windows sẽ cố gắng nạp profile sử dụng đường dẫn khai báo trong ProfileImagePath và dẫn đến việc không thể nạp được profile do đã bị xóa.

Giải pháp

Trước khi thử các phương pháp dưới đây, hãy thử khởi động lại máy tính và thử logon với tài khoản người dùng đang bị lỗi. Nếu khởi động lại vẫn không xử lý được lỗi, khi đó mới thử các cách bên dưới. Bạn phải logon bằng một tài khoản thuộc nhóm Administrators hoặc khởi động máy ở chế độ Safe Mode và logon bằng tài khoản Administrator để thực hiện các phương pháp sửa lỗi này

Phương pháp 1: Sửa lỗi User Account Profile

Chú ý: backup registry trước khi tiến hành sửa lỗi

- Trong Start Search (Windows Vista) hoặc vùng Search programs and files (Windows 7), gõ regedit, rồi ấn Enter.

- Nếu được hỏi UAC, click Continue (Windows Vista) hoặc Yes (Windows 7).

- Trong Registry Editor, tìm: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList

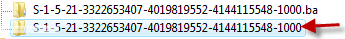

- Trong khung bên trái, tìm thư mục bắt đầu bằng S-1-5 (SID key) và theo sau là một dãy số dài. Sau đó chọn từng thư mục và xác định mục ProfileImagePath ở trong khung bên phải, nhắp đôi chuột (double click) để kiểm tra đường dẫn xem có phải là user account profile bị lỗi hay không (xem hình dưới).

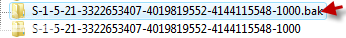

- Nếu bạn có 2 thư mục đều bắt đầu bằng S-1-5 theo sau là một dãy số dài nhưng một thư mục kết thúc với .bak. Chúng ta cần đổi thư mục .bak folder về trạng thái hoạt động. Để làm được việc này, thực hiện như sau:

- Ấn chuột phải vào thư mục không có .bak và chọn Rename. Thêm .ba at vào phần cuối của thư mục.

- Ấn chuột phải vào thư mục có .bak và chọn Rename. Xóa .bak ở phần cuối của thư mục.

- Ấn chuột phải vào thư mục có .ba và chọn Rename. Đổi .ba ở phần cuối của thư mục thành .bak

- Nếu chỉ có một thư mục bắt đầu bằng S-1-5 theo sau là một dãy số dài và kết thúc với .bak. Ấn chuột phải vào thư mục có .bak và chọn Rename. Xóa .bak ở phần cuối của thư mục.

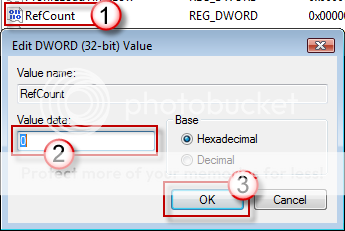

- Chọn thư mục không có .bak, ở khung bên phải, nhắp đôi vào mục RefCount gõ 0 and rồi click OK.

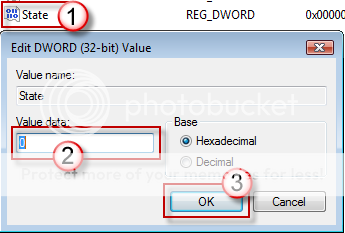

- Chọn thư mục không có .bak, ở khung bên phải, nhắp đôi vào mục State gõ 0 and rồi click OK.

- Đóng Registry Editor.

- Khởi động lại máy tính.

- Thử logon lại với tài khoản đó.

Phương pháp 2: Logon vào Windows rồi copy dữ liệu sang tài khoản mới

Tạo một tài khoản mới và copy dữ liệu từ account cũ sang account mới. Cách này chỉ nên thực hiện khi các phương pháp khác thất bại.

Phương pháp 3: Xóa SID lỗi và tạo profile mới

Bạn có thể dùng công cụ tự động do Microsoft cung cấp để làm việc này (Microsoft Fix it 50446) hoặc tự thực hiện theo hướng dẫn mô tả bên dưới. Lưu ý: cách này sẽ xóa toàn bộ dữ liệu của bạn trong profile cũ.

- Xóa profile bằng cách sử dụng hộp thoại Computer Properties. Thực hiện như sau:

- Click Start, click phải chuột vào Computer, rồi click Properties.

- Click Change settings.

- Trong hộp thoại System Properties, click Advanced tab.

- Trong mục User Profiles, click Settings.

- Trong hộp thoại User Profiles, chọn profile mà bạn muốn xóa, click Delete, rồi click OK.

- Click Start

, gõ regedit trong hộp Start search, rồi ấn ENTER.

, gõ regedit trong hộp Start search, rồi ấn ENTER. - Tìm khóa phụ: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList

- Ấn nút phải chuột vào SID mà bạn muốn xóa, rồi click Delete.

- Logon vào máy tính và tạo profile mới.

Tư liệu : Lấy từ itc.vn và edit thêm.